Автоматизированное решение для WordPress для удаления base64_decode инъекций в PHP-файлах.

Несколько месяцев назад один мой клиент сообщил мне,что,когда они получают доступ к их веб-сайту с помощью Google,они автоматически в Firefox перенаправляются на другой сайт.Но у них нет проблемы доступа к сайту напрямую.Когда доверенного сайта,перенаправляется к нападению веб-сайт,который является признаком-сайтом который взломали и некоторые скрипты были изменены с целью создания автоматизированного перенаправления.

Когда я стал смотреть некоторые файлы PHP,там было много eval (base64_decode — код добавляется после<? php в большинстве PHP файлах.Удаление внедренного кода вручную-это совсем не трудно,когда я могу сжать весь сайт,загрузить его на свой компьютер,и использовать TextCrawler для поиска и замены и сжать файлы в ZIP файл снова, загрузить его на веб-сайт и извлечь.

После нескольких недель,я заметил, что все сайты на Worpdress заразились вредоносным кодом ещё раз!То, что я раньше делал,было только очисткой от перенаправления,и я не стал смотреть дальше и искать вредоносный код.После небольшого расследования,кажется,когда один мой клиент включил тему,которая использует старые и уязвимые скрипты TimThumb.php,если последняя версия находится сегодня на 2.8.10.Замена старого tiumthumb.php на последний может предотвратить веб-сайт,от закачки вредоносного кода.Для очистки сайта,я нашёл PHP скрипт,который может автоматически сканировать все PHP-файлы на сайте, и удалить все известные вредоносные коды eval base64_decode.

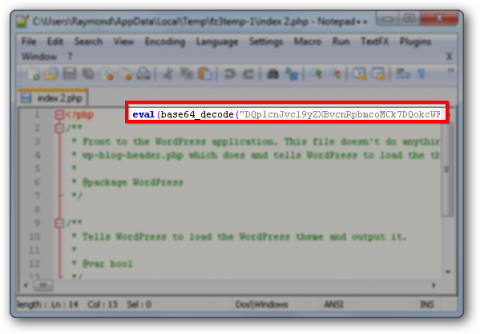

Ниже показано как выглядит вредоносный код,когда он вставляется в файл PHP.Там может быть несколько кодексов при закачке в один PHP файл, поэтому вам нужно проверить весь файл.

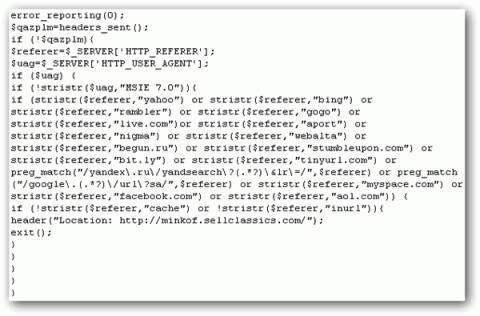

Случайные буквы и цифры,закодированные с base 64,могут расшифровать его из некоторых онлайн-услуг,которые предлагают такие услуги.После декодирования base64,пришедших с поисковых систем,таких как Yahoo,Google,Рамблер и т.д автоматически были перенаправлены на minkof.sellclassics.com.

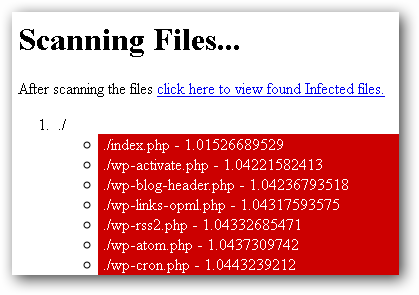

Когда скрипт закончит сканировать,он будет показывать количество файлов,которые были найдены и инфицированы.Работа этого скрипта очистителя,занимает довольно большое время поиска!Убедитесь,что вы изменили пароль и логин пользователя WordPress,а также и пароль базы данных после очистки. Если ваш сайт всё ещё взломан,после уборки и вы не знаете,что является причиной,возможно,что злоумышленник оставил некоторые файлы глубоко внутри некоторых папок,дающие им доступ к вашему сайту.

Август 27th, 2012

Август 27th, 2012  Данил

Данил

Опубликовано в

Опубликовано в  :

: